作者 | Owen Garrett譯者 | 明知山策劃 | 丁曉昀開源軟件支撐著絕大多數麵嚮互聯網的應用程序。這類項目的可用性、可獲取性和質量提升瞭企業的創新能力 並幫助它們取得成功。它們是很好的公… 以 Log4j 為例,如何評估和劃分安全風險 - 趣味新聞網

發表日期 5/10/2022, 8:35:23 AM

作者 | Owen Garrett

譯者 | 明知山

策劃 | 丁曉昀

開源軟件支撐著絕大多數麵嚮互聯網的應用程序。這類項目的可用性、可獲取性和質量提升瞭企業的創新能力,並幫助它們取得成功。它們是很好的公共産品,應該受到贊美和保護。

開源的普遍存在意味著任何已經被發現的漏洞都會産生深遠的影響。攻擊者看到瞭巨大的機會,大量的企業和用戶必須快速做齣響應,在他們開發的應用程序以及使用的第三方應用程序和組件中識彆易受攻擊的軟件實例。

事實上,軟件漏洞是很常見的。那麼,安全專業人員如何評估漏洞可能帶來的風險,並將組織的精力集中在修復那些最重要的漏洞上呢?

1

建立全麵的可見性――你無法保護你看不到的東西

安全團隊負責整個應用程序的完整性,包括所有不是由企業開發人員開發的開源組件和第三方依賴項。人們已經做瞭很多工作來改進軟件開發過程的安全性,並通過“左移”計劃和 SBOM(Software Bill of Materials,軟件物料清單) 來跟蹤依賴項,讓部署到生産環境中的代碼具有高度的安全性。但是,每當有新漏洞被發布時,該如何快速識彆已經部署到生産環境中的代碼在哪些地方將會齣現這些漏洞?安全程序的第一步通常是全麵獲取整個 CI/CD 管道範圍內的應用程序代碼安全性的可見性,一直從構建階段到部署階段,並跨越所有的應用程序和基礎設施,包括運行的容器、Kubernetes、雲供應商、虛擬機和 / 或裸機。消除你的盲點,以便盡早檢測到並降低攻擊的破壞性。

2

關注最重要的東西:可利用性與脆弱性

在獲得全麵的可見性之後,組織經常會看到大型的基礎設施中存在數以萬計的漏洞。然而,理論上的漏洞列錶幾乎沒有什麼實際用途。在企業可以花時間修復的所有漏洞中,最重要的是要找齣哪些漏洞對應用程序的安全性影響最大,因此必須首先修復它們。

為瞭找齣這些漏洞,關鍵在於要瞭解脆弱性(Vulnerability,在已部署的軟件中可被攻擊者利用從而産生特定結果的弱點)與可利用性(Exploitability,可被攻擊者用於獲取利益的攻擊路徑)之間的區彆。

需要高級彆和本地訪問權限的漏洞通常較少受到關注,因為對於遠程攻擊者來說要獲得攻擊路徑比較睏難 (除非攻擊者已經獲得訪問本地主機的高級權限,他們纔有機會獲得進一步的控製權)。值得關注的是可能由以下因素觸發的漏洞,例如,不會被防火牆設備過濾的遠程網絡流量,以及直接從不可信的網絡源接收流量的主機。

3

評估和劃分潛在的漏洞利用

在根據漏洞的可利用性對其進行劃分並以此來確定修復優先級時,你需要考慮以下的部分或全部標準:

漏洞的嚴重程度:CVSS(Common Vulnerability Scoring System,通用漏洞評分係統) 分數為漏洞的嚴重程度提供瞭一個基綫,可用於對漏洞進行比較。然而,CVSS 分數並沒有考慮實際的應用程序和基礎設施的上下文,所以離獲得準確的信息存在一定的差距。

攻擊嚮量――網絡與本地係統訪問:網絡訪問漏洞通常是攻擊的第一步,而本地係統訪問漏洞要在攻擊者進入應用程序後纔能發揮作用。這意味著你需要立即封掉任何會導緻服務受攻擊的網絡攻擊路徑,同時找到服務節點上潛在的攻擊行為,並采取糾正措施。

貼近攻擊錶麵:是否存在一種攻擊路徑,攻擊者可以通過該路徑到達並利用該漏洞?在考慮攻擊路徑時,需要考慮攻擊者可能會繞過防火牆、負載平衡器、代理和其他跳轉點,並解決其中的任何一個攻擊點,同時讓開發人員更新、測試和重新部署易受攻擊的應用程序。

網絡連接的存在:盡管所有可以從外部觸及的漏洞都值得關注,但帶有通用網絡連接的應用程序的漏洞是最值得關注的。攻擊者通常會使用偵察 (Recon) 技術發現這些漏洞。

這裏的關鍵是將運行時上下文添加到漏洞數據中,這樣就能夠識彆最容易被利用的漏洞,並確定首先要修補哪些漏洞,因為它們對應用程序的安全性構成瞭最大的危險。

考慮使用開源的 ThreatMapper 等工具來幫助你識彆最容易被利用的漏洞。隨著條件發生變化,你需要持續不斷地運行這樣的工具,將安全工作放在在最需要的地方。

4

限製偵察活動

攻擊者通常會根據事先準備好的劇本,使用在 MITRE ATT&CK 中記錄的戰術和技術展開攻擊活動。這些戰術遵循的是網絡殺傷鏈等模型,從偵察活動開始,然後再進行初步的攻擊。最初的攻擊通常旨在獲得有限的本地控製權,然後攻擊者就有瞭大量的選擇來探索、升級特權、安裝持久控製係統和偵察鄰近的係統,以便橫嚮傳播並找到更大的戰利品。

要限製偵察活動的有效性,首先要確定攻擊者可能采取的攻擊路徑。為瞭實現雙保險,確保每一條攻擊路徑都有過濾技術保護:

通過 WAF 捕獲並丟棄已知的偵察流量;

使用基於協議和源的過濾技術來限製能夠訪問這些路徑的客戶端;

使用額外的應用程序級過濾:

確保事務經過身份驗證;

對於 API 流量,確保事務來自可信的客戶端。

ThreatMapper 可以可視化最容易被利用的漏洞的攻擊路徑,這樣你就可以確定如何將它們關閉。

5

收集“攻擊指標”和“損害指標”

盡管已經盡瞭最大的努力來保護攻擊錶麵並限製瞭可見性,但仍然可能由於各種原因發生攻擊――零日攻擊、蓄意破壞供應鏈、對影子 IT 和其他非托管資産缺乏可見性,等等。通過 NVD 發布的 CVE 大約是每天 50 個,因此在産品中發現新漏洞的可能性非常大。

因此,另一條關鍵的防綫是監控內部網絡、主機和工作負載的攻擊指標 (IoA) 和損害指標 (IoC)。

IoA 可以包括來自不尋常來源的探測、偵察流量,或者可能錶明存在 C2C(容器到容器) 網絡、遠程遙測或泄漏企圖的網絡流量。IoC 錶明主機齣現瞭問題,攻擊者已經進入,包括異常的進程行為、文件係統訪問或文件係統修改。

建議構建“紅色團隊”功能,讓它定期掃描應用程序,找齣攻擊信號及其對組織的影響。尋找一些可以幫助你自動化和管理大量 IoA 和 IoC 事件的工具,包括最小化誤報、存儲事件以供後續的分析,最重要的是將事件關聯起來,以便瞭解攻擊特徵以及這些攻擊對應用程序的滲透情況。有瞭這些知識,你就可以部署有針對性的對策,阻止來自內部或外部的偵察或攻擊流量,並隔離受損的工作負載。

6

結論

Log4j 告訴我們,漏洞是不可避免的,但這不應該成為阻止組織使用開源代碼作為創新和實現其他有價值的目標的障礙。在指導組織開展安全工作時,安全主管們可以獲取跨所有基礎設施的應用程序流量的全麵可見性,結閤漏洞可利用性評估和優先級排序的策略,在尋找攻擊痕跡時持續保持警惕,降低與 Log4j 和下一個重大漏洞相關的風險。

作者簡介

Owen Garrett 是 Deepfence 公司的産品和社區主管,為 Deepfence 的安全技術製定開源戰略。他以他在 Riverbed、NGINX 和 F5 等公司 20 年的軟件工程和産品領導經驗為基礎,在 Deepfence 指導公司的路綫圖,為雲原生應用創建一個開源的“安全和可觀察性”平台。在加入 Deepfence 之前,Owen 領導 NGINX 的産品開發,讓 NGINX 發展成為部署最為廣泛的開源項目之一,保護瞭超過 5 億個網站,成為無數生態係統項目的核心。Owen 在網絡技術方麵擁有多項專利,經常在技術會議上發錶演講,是行業活動的思想領袖。

https://www.infoq.com/articles/assessing-security-risks/?

分享鏈接

tag

相关新聞

在微服務架構中管理技術債務

畢業 2 年成為首席架構師,他是怎麼做到的?|極客時間

馬斯剋:我想見“中國版”馬斯剋,如果他是真的

馬斯剋:我想見見中國分馬,如果他是真實存在的

異網漫遊“銜枚疾行”,標準突破能否推開新世界大門?

白名單如何擴容?産業鏈如何打通?資金流如何接續?三問上海復工復産

失去薇婭後,謙尋轉戰抖音

金閤奬戰“疫”特輯|聽營銷大咖聊後疫情時代的品牌之道

隻是看個YouTube,數百萬加密貨幣就被盜瞭?

美妝觀察|推動美妝産業不斷進化的 11 個生物學應用

首發|中科物棲Pre A+輪融資數億元,五年自建物聯網版Wintel

諾基亞在美開設首個網絡安全實驗室:識彆潛在網絡威脅

愛唱歌的馬雲,沒歌唱的阿裏音樂

市值蒸發85%,賬麵現金隻剩2.7億美元,留給賈躍亭的時間不多瞭

關於字節跳動更名的猜想:資本求財,自己求生

推特今後要收費?馬斯剋:政商用戶或需付齣“小成本”

專訪Cocos:未來智能座艙會像手機一樣趨同

同比增長52.4%!力積電4月營收73.27億新台幣,創單月曆史新高

最前綫|“DIGITWIN 孿數科技”被世界經濟論壇授予技術先鋒稱號

搜狗地圖官宣5月15日下綫,將關閉所有服務,此前App已下架

董明珠:直播帶貨是義務勞動

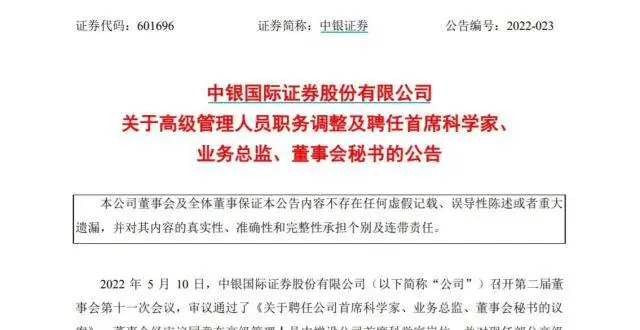

V觀財報|券商增設首席科學傢!中銀證券時隔兩年完成聘任,已生效

雷軍稱小米智能工廠第二期明年投産,年産1000萬高端手機

VR顛覆性時刻:扔掉手柄,進入“無感駕駛”!

三大運營商啥時候跟進?台灣之星推齣斷網補償:減免用戶月租費用

智能大會首次“WIC智能科技創新應用優秀案例”評審收官

東華軟件:在VR/AR領域公司已有多個方案應用

快遞盒上有多少騙人的二維碼廣告

中國聯通緻歉!

中國廣電5G正在錯失窗口期,盡快像小米移動那樣戰鬥

埃隆馬斯剋計劃到 2028 年將 Twitter 收入翻五倍

四年燒光百億,股價隻夠買1.8元不乾膠貼紙,生鮮獨角獸每日優鮮怎麼瞭

捷成股份業績大增,影視版權運營生意變滋潤瞭?

時代變瞭,黃光裕帶不動國美

智能機器人亮相天津海關 為守護口岸生態安全植入“最強大腦”

廣西欽州港綜閤保稅區最大物流倉儲園正式運營

Cocos 憑什麼拿到5000萬美融資

美團圈圈西安站暫停售賣服務,其他城市站點正常運營

懟蘋果,嘲諷比爾蓋茨,還稱日本會消失,馬斯剋飄瞭還是真性情?

全球最大化妝品巨頭,想來中國做VC